美联储警告说,网络犯罪分子已经通过多因素身份验证(MFA)成功攻击了许多美国机构的云服务。根据网络安全和基础设施安全局(CISA)周三发布的警报,已经有“几次网络攻击成功破坏了云基础设施”。

据该机构称,大多数攻击是利用诸如网络配置错误之类的漏洞的攻击。警报摘要:“当员工使用公司的笔记本电脑和个人设备访问云服务时,通常会发生这种类型的攻击。

尽管组织使用安全工具,但受攻击组织的网络环境通常非常薄弱,使黑客非常容易受到攻击。轻松进攻。

”例如,在一种情况下,组织不需要使用虚拟专用网络来允许员工远程访问公司网络。 CISA解释说:“尽管他们的服务器位于公司的防火墙中,但是由于远程办公室的当前需求,为了允许员工远程访问它,他们打开了服务器的80端口。

外部世界,这使组织容易受到网络攻击。”该机构还指出,网络钓鱼和“ Cookie交付”是指攻击是云攻击的主要攻击方法。

网络钓鱼和MFA绕过就网络钓鱼攻击而言,目标通常会接收包含恶意链接的电子邮件。有些电子邮件会伪装成文件托管服务的警报。

在这两种情况下,恶意链接都将跳至网络钓鱼页面,并要求他们提供帐户登录凭据。结果,网络罪犯获得了使用云服务的权限。

根据警报:“ CISA观察到攻击者的登录位置在国外(尽管攻击者可能使用代理或TheOnionRouter(Tor)伪造其位置),然后攻击者将使用组织的帐户向用户发送网络钓鱼电子邮件。攻击在某些情况下,这些电子邮件还包含指向该组织的文件托管服务的文件链接。

”同时,攻击者已经能够使用“ pass cookie”来进行攻击。攻击以绕过MFA。

浏览器的cookie用于存储用户的身份验证信息,以便网站可以使用户保持登录状态。满足MFA验证条件后,身份验证信息将存储在cookie中,因此不会提示用户输入MFA之后再检查。

因此,如果攻击者使用正确的cookie,则可以在浏览器会话中将其认证为合法用户,从而绕过所有MFA检查。正如Stealthbits在最近的一篇文章中所解释的那样,攻击者需要诱使用户单击仿冒电子邮件来入侵用户的系统,然后使用非常简单的命令从计算机中提取相应的cookie。

KnowBe4的数据驱动型防御架构师Roger Grimes通过电子邮件表示:“应注意的是,如果公司不了解MFA的漏洞以及黑客绕过身份验证的方法,那么该公司也可能不使用它。如果您认为使用MFA可以帮助公司更安全(事实并非如此),则您的防御措施可能很容易受到攻击。

但是,如果您了解MFA是如何受到攻击的,并与MFA用户及其系统设计者共享这些内容,则您的云服务会更安全。关键是要意识到一切都可以被黑客攻击。

MFA不是一种特殊而神奇的防御措施,任何黑客都无法破解它。相反,围绕MFA进行网络安全意识培训非常重要。

,因为只有这样,该组织的云服务才会更加安全。”使用转发规则CISA表示,它还观察到攻击者在成功入侵后使用电子邮件转发规则来收集敏感信息。

转发规则允许用户将工作电子邮件发送到他们自己的电子邮件帐户。对于远程办公室工作人员,此功能是非常有用的功能。

CISA说,它已经观察到攻击者通过修改用户帐户上的电子邮件规则将电子邮件重定向到攻击者控制的帐户。根据该机构的说法:“攻击者还修改了现有规则,搜索了用户的电子邮件信息(主题和正文),查找了与财务相关的关键字,然后将电子邮件转发到了攻击者的帐户,以防止用户看到在发出警告消息时,攻击者还创建了一个新的邮箱规则,以将用户收到的某些电子邮件(尤其是具有某些与网络钓鱼相关的关键字的电子邮件)转发给合法用户的RSSFeed或RSS订阅文件夹,这是在当前社会发展趋势下,云安全性将在明年加速云应用程序的开发,软件即服务和云托管存储将推动这一趋势的发展。

Rebyc的一项研究发现,。

公司: 深圳市捷比信实业有限公司

电话: 0755-29796190

邮箱: ys@jepsun.com

产品经理: 汤经理

QQ: 2057469664

地址: 深圳市宝安区翻身路富源大厦1栋7楼

更多资讯

获取最新公司新闻和行业资料。

- 基于CY9BFx2xK/L/M MCU的I2C多任务器系统设计与优化策略 基于FM3 CY9BFx2xK/L/M MCU的I2C多任务器系统设计深度剖析随着物联网(IoT)设备复杂度提升,单片机系统面临越来越多的外设接入需求。采用I2C多任务器配合高性能MCU是当前主流解决方案之一。本文以富士通FM3系列中的CY9BFx2xK/L/M MCU为...

- I2C多任务器与FM3 CY9BFx2xK/L/M MCU协同应用解析 I2C多任务器与FM3 CY9BFx2xK/L/M MCU技术融合概述在现代嵌入式系统设计中,I2C总线作为低速、低成本的串行通信协议,被广泛应用于传感器、存储器、显示模块等外设连接。然而,当系统中需要连接多个I2C设备时,单一主控的资源限...

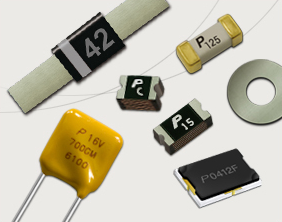

- 保险丝冲击电流计算 保险丝也被称为熔断器,是一种安装在电路中,保证电路安全运行的电器元件。当电路出现故障或异常时,保险丝就会在电流异常升高到一定程度时,自动熔断并切断电流,从而起到保护电路安全运行的作用。当我们使用保险丝...

- 光颉代理查询与服务详情 在电子元件领域,选择合适的代理商对于确保产品质量和供应链稳定性至关重要。光颉科技作为一家知名的电阻制造商,在全球范围内有着广泛的影响力。如果您正在寻找关于光颉产品的代理信息或希望了解更多关于其代理服务...

- 大毅代理的服务范围和优势 在商业活动中,选择合适的代理服务提供商对于企业的运营效率和市场拓展至关重要。大毅代理作为行业内的知名服务商,以其专业性、高效性和全面的服务赢得了众多企业的信赖。下面简要介绍大毅代理的服务范围及其优势,...

- 供应价格低服务好的电容器 超级电容器价格低,性能好。虽然我们的生活水平随着科学技术和社会的发展不断提高,但我们仍然追求高质量和低成本的商品。这种需求也可以在电容器领域看到。因此,科学家们发明了高性能、低成本的超级电容器。因此,...

- 采用TOLL封装DTMOS的500W服务器电源 采用TOLL封装DTMOS的500W服务器电源是指采用TOLL封装形式,使用DTMOS(Deep Trench MOS)器件的500W服务器电源。DTMOS是一种新型的MOSFET器件结构,通过在器件的N+区和P+区之间形成深槽结构,提高器件的电压和电流承载能力。采用TOLL封装...

- 泰艺代理产品及服务详细介绍 在现代商业环境中,寻找可靠的代理合作伙伴对于扩展业务范围和提高市场竞争力至关重要。泰艺作为一家知名的代理公司,在众多领域提供专业服务。下面将详细介绍泰艺提供的主要代理产品和服务。首先,泰艺代理的产品种...

- 天二代理的服务与优势全面解析 在当今的商业环境中,选择合适的代理服务对于企业的成功至关重要。天二代理作为行业内的佼佼者,以其专业、高效的服务赢得了众多企业的信赖。下面,我们将从几个方面深入解析天二代理的服务与优势。首先,天二代理提...

- KCD7单*单掷全黑无印水船形开关:简洁设计与实用功能的完美结合 水船形开关是一种常见的电器配件,广泛应用于家庭和工业领域。特别是像KCD7这样的单*单掷全黑无印水船形开关,以其简洁的设计和实用的功能深受用户喜爱。这种开关采用高质量材料制造而成,确保了其耐用性和安全性。全黑...

- 台湾大毅科技 经营理念 主要商品/ 服务项目 产业类别被动电子元件制造业联络人人资部产业描述电子制造业电话暂不提供资本额15亿 经济部商业司查询传真暂不提供员工人数1300人地址桃园市芦竹区南山路三段17巷4号相关连结【背景】 大毅科技为通过ISO-9001/IATF-16949...

- 如何选择合适的低Rds(on) MOS管搭配I2C多任务器实现高性能电路设计 高性能电路设计中的关键组件选型在构建复杂嵌入式系统时,选择正确的硬件组件是确保系统稳定性和效率的关键。本文聚焦于如何合理搭配低Rds(on) MOS管与I2C多任务器,以实现最优性能。1. 评估MOS管的电气参数选择低Rds(on) MOS管...

- 海立开关:专注品质与服务的电气设备供应商 海立开关是一家专注于电气设备研发、生产和销售的企业。多年来,公司致力于为客户提供高品质的开关产品和解决方案,在行业内建立了良好的口碑。其产品广泛应用于工业、商业及住宅等多个领域,不仅在国内市场占据了一...

- 长期现货DUNGS压力开关:高性能与便捷服务的结合 长期现货供应的DUNGS压力开关是一种高品质、高可靠性的工业设备,被广泛应用于各种需要精确控制气体或液体压力的场合。这种压力开关以其出色的性能和耐用性而著称,能够在苛刻的工作环境中保持稳定运行。对于那些依赖精...

- 施耐德LC1-D系列交流接触器:可靠性能与优质服务 施耐德电气作为全球能效管理和自动化领域的专家,在电气领域有着卓越的表现。其产品线中的LC1-D系列交流接触器是工业控制领域中不可或缺的一部分。其中,LC1-D25型号接触器以其高质量和可靠性能著称,适用于多种工业场景...

- 如何选择靠谱的大毅代理服务商?关键指标全解析 选择大毅代理服务商的五大核心考量因素面对市场上众多代理服务品牌,如何甄别真正值得信赖的“大毅代理”服务商?本文从技术、安全、服务三个维度,深度剖析选择标准。一、技术实力是基础真正的大毅代理服务商应具备...

- HANYOUNG NUX韩荣电子接近开关总代理:优质产品与专业服务 作为HANYOUNG NUX韩荣电子接近开关的总代理,我们致力于为广大客户提供高质量的产品与专业的服务。韩荣电子接近开关以其卓越的性能、稳定的品质和广泛的适用性,在自动化控制领域享有盛誉。我们提供的产品涵盖了多种型号...

- 电流检测贴片电阻CS..A系列:高精度与小型化设计的完美结合 电流检测贴片电阻CS..A系列:技术优势解析在现代电子设备中,精确的电流监测是保障系统稳定运行的关键。电流检测贴片电阻CS..A系列凭借其优异的性能,成为工业控制、电源管理及智能家电等领域的首选元件。1. 高精度电阻值...

- 光颉代理模式深度剖析:从授权到服务全链条解析 光颉代理模式:构建高效供应链的关键随着全球电子产业持续升级,光颉(Gigastar)凭借其高性能、低功耗的芯片解决方案,受到众多OEM/ODM厂商青睐。而光颉代理模式,正是连接品牌与终端客户的重要桥梁。一、光颉代理的核心...

- ABB 行程开关代理商:提供高品质产品与全方位服务 ABB行程开关作为高品质和高可靠性的代名词,在自动化领域中扮演着重要角色。这些开关主要用于检测机械运动的位置或行程,并发出信号以控制机器的动作。作为ABB品牌的授权代理商,所提供的不仅仅是产品本身,更包括了专...